Was ist SAP Cloud Connector (SCC)?

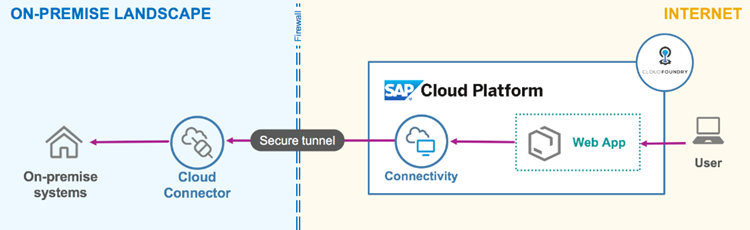

SAP hat mit dem SAP Cloud Connector (SCC) eine Software entwickelt, die On-Premise-Installationen nahtlos in die (SAP) Cloud integriert.

Der SCC ist die bevorzugte Lösung in (hybriden) Kundenumgebungen, um eine Verbindung von On-Premise zur (SAP) Cloud herzustellen. Beispiele hierfür sind die SAP Business Technology Platform (BTP), SuccessFactors und andere.

Bei Betrachtung des folgenden Diagramms wird unmittelbar ersichtlich, dass SCC ein wesentlicher Bestandteil Ihrer (SAP)-Sicherheitsstruktur darstellt.

Cloud Connector: Sicherheitsaspekte

Wir haben bei Audits und bei der Anpassung des SAP Cloud Connectors bei unseren Kunden mehrere Sicherheitsbereiche festgestellt, die unbedingt beachtet werden müssen. Hier sind die wichtigsten „Hotspots“, auf die man achten sollte:

- Patch-Management

- Keine hohe Verfügbarkeit

- SCC Umgebung und Konfiguration im Netzwerk

- Integrierte SSC Sicherheitsfunktionen werden nicht genutzt

- Verwendung veralteter Cypher Suites

- SCC Audit Log ist nicht aktiviert/ wird nicht überwacht

1. Patch-Management

Unsere Analysen haben eindeutig gezeigt, dass in 100 % aller Kundenumgebungen die SCC selbst oder die zugehörigen Umgebungen nicht gründlich gepatcht sind. Die jüngsten Untersuchungen belegen zudem, dass 80 % der Cyberangriffe auf ungepatchte Software-Schwachstellen zurückzuführen sind.

Wir empfehlen Ihnen dringend, Ihre implementierte SCC-Version regelmäßig zu überprüfen. Sollten Sie feststellen, dass sie nicht auf dem neuesten Stand ist, müssen Sie Ihr SCC umgehend auf die neueste Version/Patch-Ebene aktualisieren.

SAP hat zwischen 2013 und heute zahlreiche Versionen von SCC veröffentlicht und auch zahlreiche Sicherheitspatches im Zusammenhang mit SCC bereitgestellt.

Stellen Sie sich selbst die Frage: Wann haben Sie SCC zum ersten Mal implementiert und wie oft haben Sie seitdem eine neue Version oder Sicherheitspatches implementiert.

Außerdem muss das zugrunde liegende Betriebssystem gepatcht werden. Da SCC Java verwendet, muss auch die JVM oder das SDK, das auf Ihrem Betriebssystem installiert ist, regelmäßig gepatcht werden.

Ich garantiere Ihnen, dass der Aufwand, Ihren SCC und seine Umgebung auf dem neuesten Stand zu halten, nicht sehr hoch ist. Aber eines ist sicher: Sie erhöhen damit Ihre Sicherheitslage erheblich!

Die SAP-Supportstrategie für den SAP Cloud Connector ist im SAP-Hinweis 3302250 nachzulesen. Dabei ist zu beachten, dass Sicherheitspatches für SCC immer nur für die neueste verfügbare SCC-Version gelten. Wir empfehlen unseren Kunden daher dringend, immer die neueste SCC-Version zu installieren und auf den neuesten Patch-Level zu patchen, sobald ein SCC-Sicherheitspatch verfügbar ist. Die letzte SCC-Version kann auf der Webseite der SAP Development Tools heruntergeladen werden. Dort finden Sie auch Informationen zu den Abschnitten „Cloud Connector“ und „SAP JVM“.

Der SAP Security Patch Day findet jeden zweiten Dienstag im Monat im SAP-Blog statt.

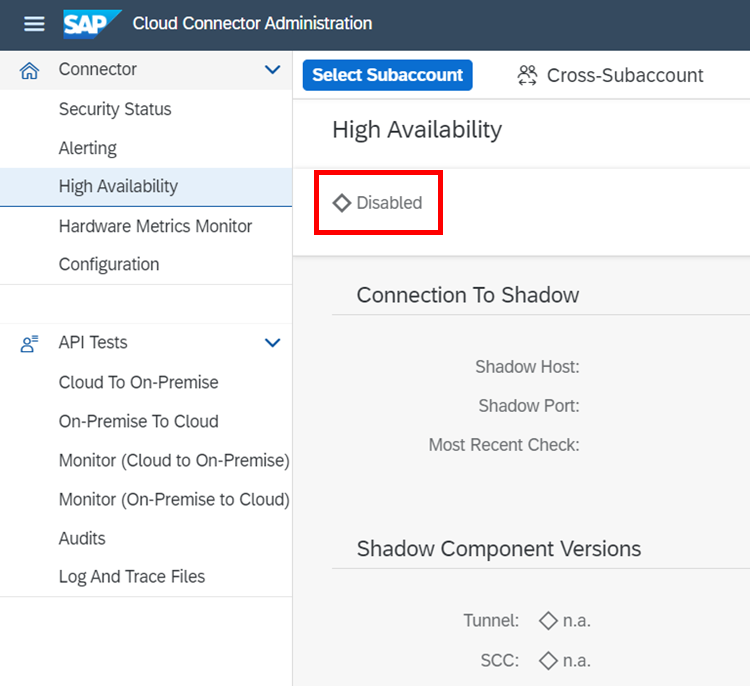

2. Keine hohe Verfügbarkeit

Auch wenn einige meinen, es handele sich nicht um eine Sicherheitsfunktion, kann die SCC so konfiguriert werden, dass sie eine High-Availability (HA) Architektur nutzt.

Die SCC erfordert neue Versionen und regelmäßige Patches. Deshalb ist es unerlässlich, High-Availability zu konfigurieren, um Ausfallzeiten zu minimieren und Ausfälle zu vermeiden. Dies gilt nicht nur für die SCC selbst, sondern für alle Anwendungen in der (SAP-)Cloud, auf die die Benutzer über die SCC zugreifen.

3. SCC Umgebung und Konfiguration im Netzwerk

Bei unseren Prüfungen haben wir festgestellt, dass SAP Cloud Connectors vorhanden sind, die sich nicht in der DMZ der Kundeninfrastruktur befinden. Noch schlimmer ist, dass es nicht nur offizielle SCCs in der Kundeninfrastruktur gibt, die sich in der DMZ befinden, sondern auch einige Testinstallationen auf Client-PCs, die zu Testzwecken dienen. Diese Testinstallationen wurden offensichtlich nicht ordnungsgemäß gewartet und ohne implementierte Sicherheitsmaßnahmen seitens des Netzwerkteams beiseitegeschoben.

Wir empfehlen dringend, einen dedizierten Server nur für die SCC zu verwenden. Nur so lässt sich verhindern, dass auch andere Administratoren auf demselben Server auf die SCC zugreifen.

Als letzten Schritt sollten Sie alle unnötigen Anwendungen von dem SCC-Server löschen. Verschlüsseln Sie die Festplatte, um sicherzustellen, dass die Konfiguration und die Audit-Logs nicht von unbefugten Benutzern gelesen werden können (Sicherheitsrichtlinien | SAP Help Portal). In über 90 % aller Audits wurde die Festplattenverschlüsselung nicht verwendet.

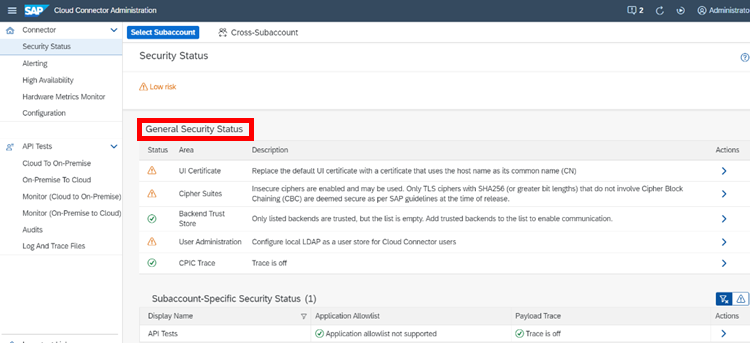

4. Integrierte SSC Sicherheitsfunktionen werden nicht genutzt

Die SCC verfügt über eine integrierte Sicherheitsfunktion, die es den Kunden ermöglicht, den Sicherheitsstatus ihrer SCC regelmäßig zu überprüfen. Das Ergebnis unserer Prüfung ist eindeutig: Bei 93 % aller von uns geprüften SCC-Installationen war die Sicherheitsfunktion der SCC entweder nicht bekannt oder wurde vom Kunden nicht genutzt.

Die eingebaute Sicherheitsfunktion ist der einfachste und effektivste Weg, um Ihre Sicherheitslage auf ein ausgereiftes Niveau zu heben und den Empfehlungen zu folgen. In den neuesten Versionen der SCC kann die SCC über eine von SAP bereitgestellte Standard-API mit dem Solution Manager verbunden und überwacht werden.

Mit einem SIEM-System können Sie SCC ganz einfach in Ihr System integrieren – beispielsweise SAP Enterprise Threat Detection (ETD) oder andere. Nutzen Sie dafür einfach die API.

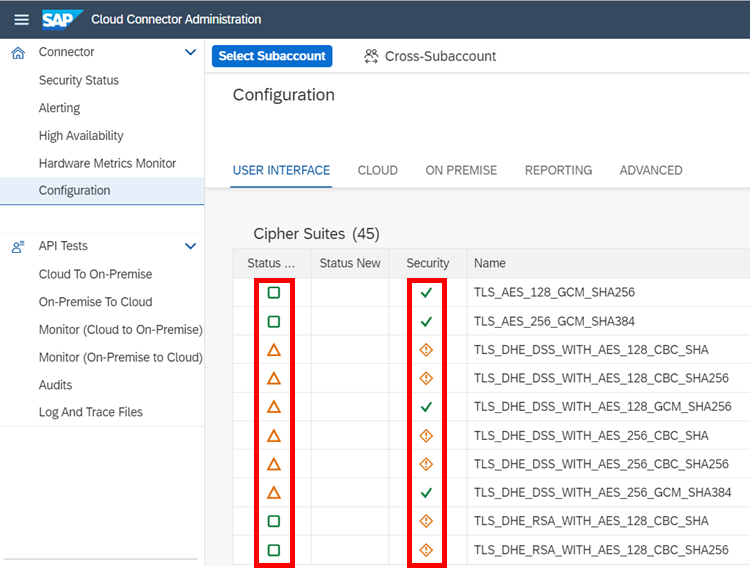

5. Verwendung veralteter Cypher Suites

In der Vergangenheit wurden einige von Kunden verwendete Cypher Suites veraltet, was bedeutet, dass sie nicht mehr den Sicherheitsanforderungen von SAP entsprechen. Alle anderen gelten als unsicher. Bitte beachten Sie dazu die SAP Note 2942602.

Wir empfehlen dringend, eine Bitlänge von mindestens 1024 zu verwenden. Überprüfen Sie gemeinsam mit Ihrem Sicherheitsbeauftragten die bestehende Sicherheitsrichtlinie, um die Cipher Suite und die Bitlänge entsprechend zu konfigurieren.

6. SCC Audit Log ist nicht aktiviert/ wird nicht überwacht

Die SCC verfügt über ein eigenes Audit-Log, das zu Überwachungszwecken aktiviert werden kann. In SAP können Sie die Audit-Ebene konfigurieren. Der Standardwert ist „Security“, kann aber auf „All“ erweitert werden. Es ist strengstens untersagt, die Option „Off“ zu wählen oder zu konfigurieren.

Selbstverständlich können Sie auch den Zeitraum von Tagen angeben, wie lange Sie diese Audit-Logs aufbewahren möchten. Ab SCC-Version 2.14 können Sie auch den Speicherort der Audit-Log-Dateien ändern. Selbstverständlich können Sie die Dateien auch zum Import in ein SIEM-System verwenden.

Weitere Einzelheiten im SAP Help Portal.

Fazit

Die in diesem Artikel beschriebenen Sicherheitsaspekte für den SAP Cloud Connector dienen als Orientierung und Leitfaden. Es gibt zahlreiche weitere Punkte, die Sie beachten müssen, um den SAP Cloud Connector sicher zu konfigurieren.

Die wichtigste Botschaft ist, dass Sie eine zentrale SAP-Komponente wie SAP Cloud Connector nicht einfach implementieren und auf einem niedrigen Wartungsniveau halten können. Integrieren Sie den SAP Cloud Connector in Ihr Software-Lifecycle-Management und schenken Sie ihm die gleiche Aufmerksamkeit wie Ihrem Haupt-SAP-ERP-System, insbesondere wenn es um Sicherheit geht.

Verwandte Themen: smarterSec Security Platform // Managed Security Service für die

smarterSec Security Platform