SAP Security Monitoring & Incident Response Management

für SAP Enterprise Threat Detection

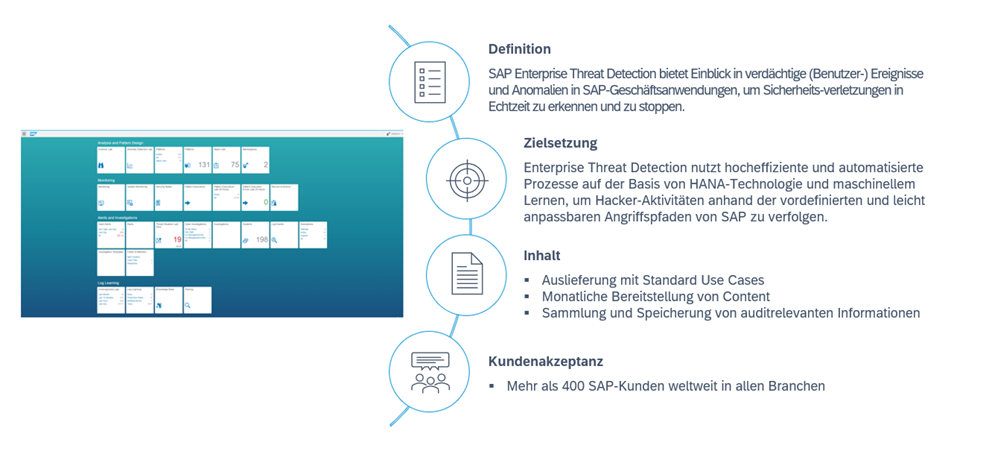

Unternehmen sind mit einer zunehmenden Zahl von Cyberangriffen auf ihre SAP-Systeme konfrontiert, meist ohne zu wissen, dass ihre Daten gefährdet sind. Der wirksamste Schutz ist die Implementierung eines Security Monitoring und Incident-Response-Prozesses, um Schwachstellen zu erkennen und zu beheben, bevor sie ausgenutzt werden können. Cyberangriffe wurden im „The Global Risks Report 2020“ des Weltwirtschaftsforums als eines der fünf größten Risiken eingestuft und werden in den nächsten Jahren weiter zunehmen, da sich allein die IoT-Cyberangriffe bis 2025 verdoppeln dürften. Infolge der COVID-19-Pandemie mussten fast alle Branchen schnell neue Lösungen implementieren (z. B. Fernzugriffe), was Angreifern eine noch größere Angriffsfläche bietet.

Was Kunden über unseren Managed Security Service für SAP Enterprise Threat Detection sagen

In diesem Webinar erfahren Sie, wie wir SAP Enterprise Threat Detection (ETD) tagtäglich für die SAP SE betreiben, dabei gesetzliche Anforderungen umsetzen und effektive Reaktionen auf kritische Systemaktivitäten einrichten.

Managed Security Service für SAP Enterprise Threat Detection

Um Ihre Unternehmenswerte vor jeglicher Art von Cyberattacken zu schützen, bietet smarterSec einen umfassenden Managed Security Service für den Betrieb von SAP Enterprise Threat Detection an. Folgende Inhalte sind Bestandteil unseres Managed Security Services:

- Erstellung eines Target Operating Model

- SAP Security Monitoring: Operativer Betrieb von SAP ETD (bis zu 24/7)

- Entwicklung von neuen Patterns (Use-Cases)

- Schulungen (Classroom training / workshops)

- Beratung und Unterstützung bei der Behebung von Schwachstellen

- Forensische Analysen

Erstellung eines Target Operating Model

Vor dem Go-Live erfolgt eine Ramp-Up Phase, um ein Taget Operating Model (TOM) zu erstellen. Der Hauptzweck des Target Operating Model besteht darin, zu definieren, wie die Prozesse für SAP ETD am besten organisiert werden können, um ein SAP Security Monitoring und Incident-Response-Management effizient und effektiv umzusetzen und in bestehende Prozesse zu integrieren. Folgende Bestandteile sind Inhalt des TOMs:

- Definition von Service-Level-Agreements (SLAs)

- Definition von Verantwortlichkeiten

- Erstellung des Ticketing-Prozesses

- Ablaufbeschreibungen von Alerts & Investigations (Standard Operating Procedures)

- Review der Architektur und des Set-Up

- Abgleich von Patterns in bestehenden Werkzeugen (F-Run, Splunk, etc.)

- Sizing und Ermittlung von Einsparpotentialen

SAP Security Monitoring: Operativer Betrieb von SAP ETD

SAP Security Monitoring ist ein lebendiger Prozess, den wir permanent betreiben. Mit unserem spezialisierten SAP Security Monitoring Team sind wir in der Lage, Bedrohungen oder verdächtige Aktivitäten (Events) innerhalb Ihrer SAP-Landschaft zu entdecken und Gegenmaßnahmen zu ergreifen, um Ihre wertvollsten Assets zu schützen – Ihre Daten.

Alerting

Durch die kontinuierliche Überwachung mit SAP Enterprise Threat Detection (SAP ETD) analysieren unsere SAP-Sicherheitsspezialisten die von SAP ETD zur Verfügung gestellten Ereignisse (Alerts) und bewerten, ob es sich um autorisierte Zugriffe oder mögliche Sicherheitsvorfälle handelt, bei denen Gegenmaßnahmen ergriffen werden müssen. Reaktionsschnelligkeit ist für uns entscheidend. Nach Aufnahme des Alerts von SAP Enterprise Threat Detection durch unser SAP Security Monitoring Team kommen Prozessautomatismen zum Tragen, die im Laufe der Tätigkeiten auf Basis der Historie (Anzahl Alerts pro Use-Case) entwickelt werden. Die Entwicklung von Prozessautomatismen ist ein integraler Bestandteil unserer Arbeitsweise, um möglichst viele manuelle Arbeitsschritte zu vermeiden.

Als einfaches Beispiel einer Prozessautomatisierung werden bei Alerts, die eine neue Zuweisung von SAP_ALL an einen Benutzer aufzeigen, automatisch ein Ticket in ServiceNow (oder anderen Ticket-Systemen) erstellt – Hintergrund: SAP_ALL sollte keinem User (außer temporär einem Firefighter-User) zugeordnet sein. Dies gilt ebenfalls für die Berechtigung DEBUG & REPLACE in Produktion, um ein weiteres Beispiel zu nennen. Im Verlauf unserer Tätigkeiten werden wir zahlreiche dieser Prozessautomatismen entwickeln, um die manuellen Bearbeitungszeiten und -aufwände zu reduzieren.

Um ein SAP Security Monitoring erfolgreich in Ihre gesamten IT-Sicherheitsprozesse zu integrieren, können wir SAP ETD auch in ein SIEM (Security Information and Event Management) System integrieren und die Brücke zu Ihrem SOC (Security Operation Center) bauen. Indem wir unser Fachwissen über SAP Security & Compliance einbringen, sind wir eine wertvolle Ergänzung für Ihr SOC, um alle Sicherheitsspezifika abzudecken, die mit der SAP-Technologie einhergehen.

Investigations

Der Schlüssel für ein erfolgreiches Incident Response Management ist der richtige Prozess, der in der Lage ist, bei Bedarf Gegenmaßnahmen zu ergreifen. Die anfängliche Kategorisierung und Priorisierung von Incidents ist ein entscheidender Schritt, um zu bestimmen, wie der Incident behandelt wird und wie viel Zeit für seine Lösung zur Verfügung steht. Unserem Best-Practice-Ansatz folgend, lässt sich unser Incident Response Management Prozess wie folgt zusammenfassen:

Schritt 1: Analyse des Alerts

Im ersten Schritt wird der Alert in SAP ETD untersucht und bewertet, um zu entscheiden, ob direkt ein Ticket in ServiceNow (oder anderen Ticket-Systemen) erstellt wird oder zunächst weitere Investigations vorgenommen werden müssen. Alle Alerts werden protokolliert und nachverfolgt, so dass eine vollständige historische Aufzeichnung vorhanden ist, die Ihnen aussagekräftige Informationen über alle entdeckten Ereignisse / Alerts liefert.

Schritt 2: Kategorisierung und Priorisierung von Alerts

Die Alerts werden automatisch in der Reihenfolge ihrer Kritikalität kategorisiert, um die Lösungszeit durch die Verwendung automatischer Ticketregeln zu bestimmen, was wertvolle Zeit im Prozess spart. Die Zuordnung der richtigen Priorität zu einem Ticket wirkt sich direkt auf den nachfolgenden Prozess der Analyse aus.

Schritt 3: Zuweisung von Investigations und Erstellung von Aufgaben

Sobald der Alerts kategorisiert und priorisiert ist, wird er einem unserer SAP-Sicherheitsspezialisten mit dem entsprechenden Fachwissen zugewiesen. Je nach Komplexität des Vorfalls können die Gegenmaßnahmen in Teilaktivitäten oder Aufgaben aufgeteilt werden, wenn für die weitere Untersuchung unterschiedliche Fachkenntnisse von mehreren Spezialisten erforderlich sind.

Schritt 4: SLA-Management und Eskalation

Die Reaktions- und Lösungszeit wird in einem SLA (Service Level Agreement) festgelegt, die uns als Richtlinie dient, um sicherzustellen, dass Alerts & Investigations gemäß den vereinbarten Bedingungen bearbeitet wird. Wenn ein SLA verletzt wird, eskalieren wir den Vorfall, um eine schnelle und priorisierte Lösung in einem gemeinsamen Ansatz mit Ihrer IT-Sicherheitsorganisation zu gewährleisten.

Schritt 5: Abschluss der Investigation

Wir betrachten eine Investigation als gelöst, sobald unsere SAP-Sicherheitsspezialisten die Nachverfolgung abgeschlossen und möglichst eine dauerhafte Lösung zur zukünftigen Vermeidung gefunden finden. Die Lösung des Incidents wird im Ticket-System ServiceNow beschrieben und alle relevanten Stellen informiert. Der Vorfall wird im Ticket-System ServiceNow geschlossen, sobald das Problem behoben ist und die Lösung von den Verantwortlichen akzeptiert wurde.

Überprüfung nach der Investigation

Nachdem eine Investigation abgeschlossen wurde, gehört es zu unseren bewährten Verfahren, alle Schritte zu dokumentieren, die zur Lösung des Vorfalls und zur Verhinderung eines erneuten Auftretens (wenn möglich) unternommen wurden. Die Überprüfung nach einem Vorfall unterstützt die Organisation und bereitet sie auf künftige Vorfälle vor, die ähnlichen Szenarien folgen, was zu einer Verkürzung der Lösungszeit und einer effektiveren Reaktion führt. Aufgrund der Überprüfung und Dokumentation können weitere Automatismen entwickelt werden, zur Vereinheitlichung der Vorgehensweise von gleichartigen Vorfällen.

Entwicklung von neuen Patterns (Use-Cases)

Die Weiterentwicklung von SAP Enterprise Threat Detection ist ein zentraler Bestandteil unseres Managed Security Service. Im Rahmen der Ramp-Up Phase werden ausgewählte Patterns bei Bedarf von smarterSec neu entwickelt und nacheinander produktiv gesetzt. Das Ziel ist es, in der Ramp-Up Phase gemeinsam mit dem Kunden wichtige Erfahrungswerte über die zu erwartenden Aufwände zu sammeln, die bei dem Deployment von weiteren Patterns berücksichtigt werden können.

Die Dokumentation der Use-Cases erfolgt durch smarterSec – dies beinhaltet die Evaluierung, Dokumentation und Ablaufbeschreibung zu jedem einzelnen neu entwickelten Use-Case. Die Dokumentation und Ablaufbeschreibung der Use-Cases werden nach Vorgabe (Layout) des Kunden erstellt und dienen der Nachvollziehbarkeit der einzelnen Untersuchungsschritte und Anwendungsmöglichkeiten.

Nach der Ramp-Up Phase wird smarterSec kontinuierlich, falls von Kundenseite gewünscht, weitere Patterns entwickeln. Die einzelnen Patterns werden in Abstimmung direkt produktiv gesetzt oder erst zu einem späteren Zeitpunkt angewendet – je nach Analyse der entstehenden Aufwände, um die Last entsprechend steuern zu können. Unser Team hat bereits zahlreiche marktführende SAP Security Software entwickelt und bringt eine sehr starke Expertise in der SAP Security Produktentwicklung, bzw. der Test-Case-Entwicklung ein.

Schulungen (Classroom training / workshops)

Nach der Aufnahme des kontinuierlichen Betriebs von SAP Enterprise Threat Detection sowie der Implementierung & Dokumentation der definierten Prozesse, können verschiedene Schulungen / Trainings für ausgewählte Mitarbeiter durchgeführt werden. Die Erstellung der Schulungsunterlagen und Vorbereitung der Schulung erfolgt durch smarterSec. Die Schulungsunterlagen werden dazu in dem vorgegebenen Format (Layout) erstellt und dienen anschließend zur Verwendung als interner Trainingskurs beim Kunden. Die Schulungen werden den Teilnehmern ein grundlegendes Wissen zu den folgenden Fragestellungen vermitteln:

Architektur

- Wie ist SAP aufgebaut und welche Möglichkeiten bieten sich dadurch?

- Wie ist SAP Enterprise Threat Detection implementiert und aufgesetzt?

- Welche weiteren Möglichkeiten bieten standardmäßige Integrationen (z.B. in splunk)?

Security Monitoring & Incident-Response-Management

- Wie ist ein Pattern aufgebaut?

- Was ist ein Alert und wie wird damit umgegangen?

- Welche Maßnahmen werden für verschiedene Alerts ergriffen?

- Wie werden Maßnahmen im Ticket System ServiceNow erstellt und bearbeitet?

- Wie sieht der Incident-Response-Prozess aus? (an ausgewählten Patterns)

- Wie werden Vorfälle & forensische Untersuchungen gemeldet?

- Wie kann ein erneutes Auftreten des Vorfalls zukünftig verhindert werden?

Trainingskurse aus dem Schulungskatalog der SAP zum Thema Security wurden von unseren SAP Security Beratern gehalten (z.B.: WDESA3) und aufgesetzt, so dass wir ausreichende Erfahrungen zur Durchführung von Schulungen mit und für SAP vorweisen können.

Beratung und Unterstützung bei der Behebung von Schwachstellen

Wenn unser SAP Security Monitoring und Incident Response Team Bedrohungen oder verdächtige Aktivitäten entdeckt, handeln wir schnell, um diese zu untersuchen und entweder gemeinsam mit Ihnen gründliche Gegenmaßnahmen zu erarbeiten oder die Mitigation vollständig zu übernehmen. Im Rahmen unserer Dienstleistung beraten wir Ihr Unternehmen bei der Ergreifung von Präventivmaßnahmen und unterstützen die Prozesse zur Schadensbegrenzung. Auf diese Weise verbessern wir gemeinsam jeden Tag Ihre Sicherheit und Compliance Ihrer SAP-Systeme.

Forensische Analysen

Wird ein tatsächlicher Cyberangriff durch entsprechende Alerts von SAP ETD entdeckt bzw. angezeigt, untersuchen und dokumentieren unsere Forensiker den Verlauf, die Gründe, die Schuldigen und die Folgen des Sicherheitsvorfalls oder der Verletzung von Regeln der Organisation oder staatlicher Gesetze. Durch unsere Erfahrung mit SAP-Angriffsvektoren sind wir oft in der Lage, das Szenario zu rekonstruieren und Beweise für weitere rechtliche Schritte zu liefern. Die einzige Möglichkeit für Unternehmen sich zu verteidigen, besteht darin, die Angriffe präzise und schnell zu erkennen und darauf zu reagieren.

Verwandte Themen: Managed Security Service für die smarterSec Security Platform // SAP Mitigation Services

Kontakt

smarterSec GmbH

Managed Security Service Provider für SAP®

Albert-Nestler-Str. 21, 76131 Karlsruhe

Deutschland

+49 (0) 721 160 800-0

info@smartersec.com

Folgen Sie uns auf Social Media