SAP Security Patch Day 01/2022

Insgesamt wurden im Januar 9 Hinweise von der SAP veröffentlicht1, wobei Hinweis 3131047 der Sammelhinweis für die Korrekturen zu Schwachstelle „log4shell“ ist – insgesamt werden dort zusätzlich 21 weitere Hinweise referenziert (zu „log4shell“ unten noch einmal mehr).

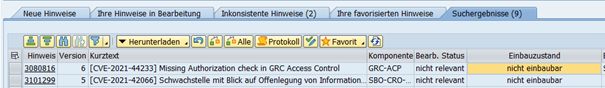

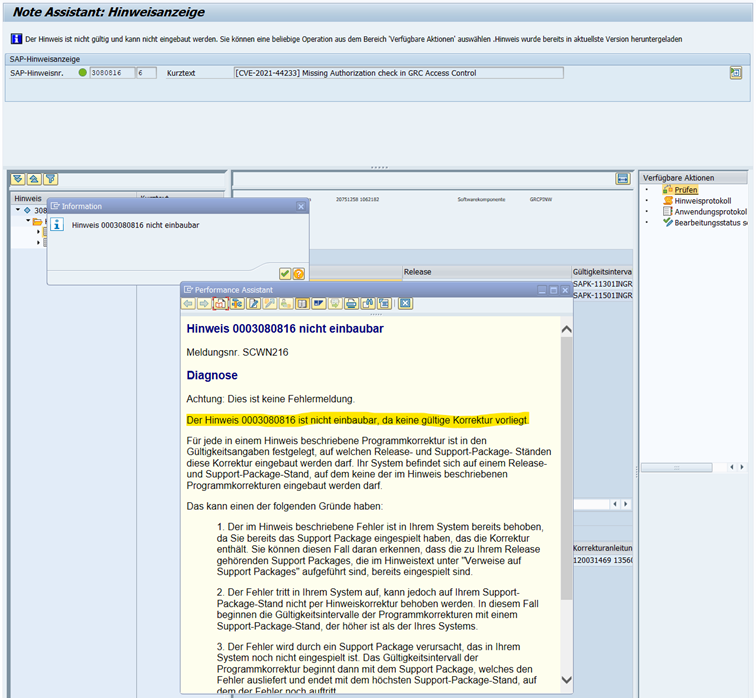

Unser Prozess sieht zunächst vor, alle Security Patches über die Transaktion SNOTE (oder den SAP Solution Manager) ins System zu laden. Anschließend werden alle Hinweise einzeln abgearbeitet. Dazu gehört auch die Prüfung der Hinweise, die vom System als „nicht einbaubar“ gekennzeichnet wurden. Das Ziel ist, zu verstehen warum der Hinweis diesen Status hat, sowie sicherzustellen, dass in der textuellen Beschreibung des Hinweises keine weiteren (manuellen) Aufgaben enthalten sind.

Am Beispiel des Hinweises 3080816: der Hinweis liefert eine Programmkorrektur für das GRC Access Control. Die zugehörige Komponente GRC-ACP, in der die korrigierten Objekte ausgeliefert werden, ist in unserem System nicht enthalten (da es kein GRC System ist). Folglich können wir unsere Prüfung dokumentieren und den Hinweis auf „nicht relevant“ setzen.

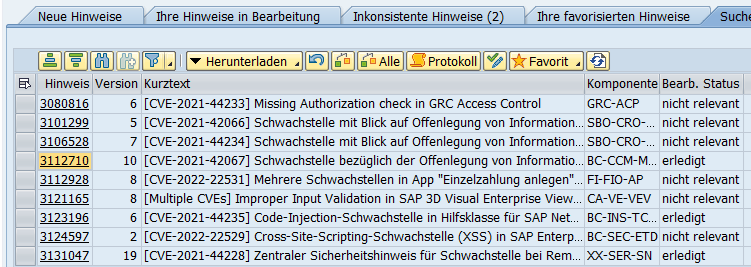

Lediglich zwei Hinweise werden in der Transaktion SNOTE als einbaubar gekennzeichnet:

- 3112710: [CVE-2021-42067] Schwachstelle bezüglich der Offenlegung von Informationen in SAP NetWeaver Application Server for ABAP and ABAP Platform

- 3123196: [CVE-2021-44235] Code-Injection-Schwachstelle in Hilfsklasse für SAP NetWeaver AS ABAP

Nach Prüfung des Hinweistextes ist eine konkrete Auswirkung auf die verwendeten HCM-Prozesse nicht gegeben. Beide Hinweise werden daher direkt eingespielt und ein zusätzlicher Regressionstest der HCM-Anwendung ist nicht notwendig. Eine Besonderheit hingegen gibt es bei Hinweis 3112710 zu vermerken, da hier „manuelle Tätigkeiten“ notwendig sind, d.h. der Hinweis ist erst nach einer per Hand auszuführenden (aber zugegeben minimalen) Korrektur einbaubar.

Sammelhinweis 3131047 zur „log4shell“ Schwachstelle

Im Dezember 2021 – passend zum vorweihnachtlichen Trubel – bestimmte die Schwachstelle „log4shell“ und deren Bereinigung das Tagesgeschäft vieler Entwickler, Administratoren und Systemverantwortlicher. Zwei Aspekte machen diese Sicherheitslücke besonders: die weite Verbreitung der betroffenen Komponente sowie die einfache Ausnutzbarkeit –das BSI reagierte zwischenzeitlich mit der „IT-Bedrohungslage: rot“2. Auch Anwendungen der SAP waren breit betroffen: 21(!) Hinweise zu log4shell sind in diesem Sammelhinweis enthalten.

Die Schwachstelle befindet sich in einer weit verbreiteten Open-Source Komponente für Java-Anwendungen (log4j) und wird über ein Update auf die neueste Version behoben. Grundsätzlich ist also ein anderer Technologie-Stack (Java) betroffen als in dem für diesen Blog maßgeblichen System (NW-ABAP Stack). Da die Schwachstelle jedoch hochkritisch ist (einfache Ausnutzung, weite Verbreitung, große Auswirkung), wurden alle zugehörigen Hinweise manuell geprüft, um zu bestätigen, dass sie (wie erwartet) nicht relevant sind.

In der Prüfung ergaben sich keine weiteren notwendigen Aktivitäten. Als Konsequenz wurden Hinweise anschließend auf den Bearbeitungszustand „nicht relevant“ bzw. der Sammelhinweis 3131047 auf „erledigt“ gesetzt.

Damit sind wir am Ende unseres Erfahrungsberichts für den Monat Januar angekommen. Wir informieren Sie ab jetzt monatlich über unsere Erfahrungen und die Besonderheiten, die Sie beim Einspielen der neuen SAP Security Patches berücksichtigen sollten.

Referenzen

1 SAP Security Patchday: https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=596902035

2 BSI – Schwachstelle Log4Shell: BSI – Presse – Update: Warnstufe Rot: Schwachstelle Log4Shell führt zu extrem kritischer Bedrohungslage (bund.de)