CVE-2021-44228 – log4shell

(Updated: 16.12.2021)

Die Open-Source Java-Bibliothek log4j stellt allgemeine Dienste zum Erzeugen und Verwalten von Anwendungslogs bereit und ist als Teil von Apache Software Foundation sehr weit verbreitet (https://logging.apache.org/).

Die unter dem Namen „log4shell“ bekannt gewordene Schwachstelle erlaubt eine Remote Code Execution (RCE), also das Nachladen und Ausführen von Quellcode. Das Ausnutzen der Schwachstelle ist vergleichsweise einfach und kann erreicht werden, indem Angreifer Ihre Eingaben um technische Kommandos ergänzen, die dann ins Log geschrieben und dort interpretiert werden.

Die unter der offiziellen Kennzeichnung CVE-2021-44228 [1] geführte Schwachstelle wurde mit einem CVSS Base Score von 10.0 bewertet, was die höchste Bewertung darstellt. Auch das BSI teilt diese Einschätzung und hat die IT-Bedrohungslage auf 4/rot geändert: [2].

Allgemeine Anmerkungen zur Mitigation

- Die abschließende Korrektur zum Schließen der Sicherheitslücke erfordert ein Update der log4j-Bibliothek auf die Version 2.16.0. Ergänzung: nachdem zunächst das Upgrade auf log4j 2.15.0 empfohlen wurde, hat sich dieser Fix als unzureichend herausgestellt und musste nochmal erweitert werden.

- Diesen Wechsel der Bibliothek kann man typischerweise nur dann vornehmen, wenn es sich um kundeneigene Lösungen handelt. Bei Standardsoftware (oder Add-Ons zu dieser) muss der Patch durch den Hersteller erfolgen.

- Als alternative Mitigation sieht Apache seit dem 15.12.2021 das Entfernen der betroffenen Klasse JndiLookup.class aus dem log4j.jar-Archiv vor. Auf der log4j-Security Homepage [3] sind entsprechende Anweisungen beschrieben, die jedoch auf die eigene Anwendung angepasst werden müssen. Achtung: diese Maßnahme erfordert einen entsprechenden Test, da die Logging-Funktionalität dadurch verändert wird.

- Die zuvor beschriebene Mitigation durch das Setzen von Programm-Parametern (‐Dlog4j2.formatMsgNoLookups=True) oder System Umgebungsvariablen (LOG4J_FORMAT_MSG_NO_LOOKUPS=True) wird nun als „discredited“ geführt, d.h. der Angriffsvektor wird zwar verkleinert, aber nicht vollständig geschlossen.

- Das BSI liefert hier mehr Details in einem Advisory. [4]

Kontext SAP-Anwendungen

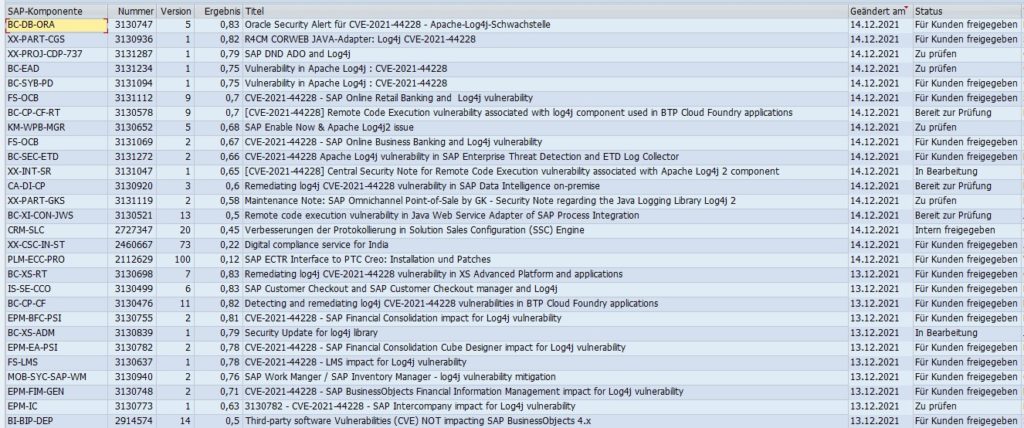

Die bisher bekannten SAP-Hinweise kann man hier einsehen [5]. Alternativ können auch über den SAP-Service Marktplatz gesucht und heruntergeladen werden. Der Screenshot zeigt eine Übersicht der Hinweise mit Stand 14.12.2021.

- Wir empfehlen sämtliche Hinweise aus o.g. Quelle zu analysieren und auf Einspielbarkeit zu prüfen. Einspielbare Korrekturen sollten dringend implementiert werden (gemäß des beim Kunden gültigen HotFix/Notfall-Transport Prozesses).

- Zusätzlich sollten in den nächsten Tagen die neuen Hinweise der SAP auf weitere Korrekturen gegen log4shell regelmäßig überprüft werden.

Im Kontext von SAP Add-Ons

Sollte ein betroffenes Release der log4j-Bibliothek im Add-On verwendet werden, kann diese normalerweise nicht direkt vom Endanwender ausgetauscht werden. Analog zur SAP haben bereits viele Add-On Hersteller entsprechende Patches bereitgestellt (oder werden dies kurzfristig tun).

- Wir empfehlen dringend, vom Hersteller bereitgestellte Korrekturen sofort einzuspielen.

- Wie oben beschrieben kann – bis ein Patch ausgeliefert ist – die kritische Funktionalität aus dem log4j über Konfiguration deaktiviert werden. Da dies jedoch den Funktionsumfang des Logs verändert, empfehlen wir dies erst nach Rücksprache oder auf ein entsprechendes Advisory/Empfehlung des Herstellers durchzuführen.

- Falls eine solche Empfehlung des Herstellers noch nicht verfügbar ist, empfehlen wir eine entsprechende Kundenmeldung / Support Ticket anzulegen und den Status des Add-On bzgl. der log4shell Schwachstelle zu erfragen.

Referenzen

[1] Mitre: CVE-2021-44228 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44228

[2] BSI: Kritische „Log4Shell“ Schwachstelle in weit verbreiteter Protokollierungsbibliothek Log4j (CVE-2021-44228) https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/DE/2021/2021-549177-1032.pdf?__blob=publicationFile&v=2

[3] Apache: log4j Security page https://logging.apache.org/log4j/2.x/security.html#CVE-2021-44228

[4] BSI: Kritische Schwachstelle in Log4j CVE-2021-44228 Arbeitspapier Detektion und Reaktion https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Vorfaelle/log4j-Schwachstelle-2021/log4j_Schwachstelle_Detektion_Reaktion.pdf?__blob=publicationFile&v=2

[5] Übersicht betroffener Hersteller und Anwendungen, Liste der SAP Hinweise https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592#gistcomment-3994039