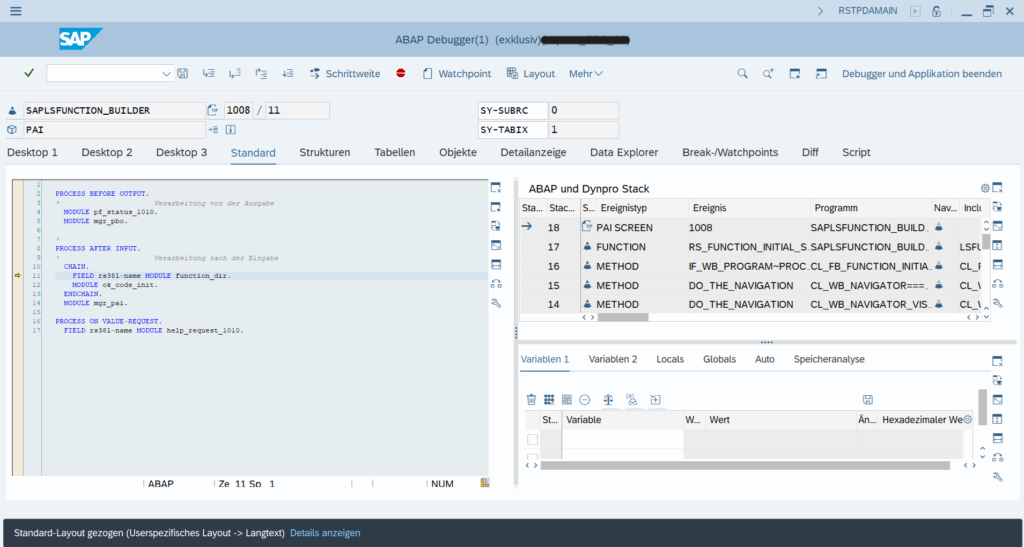

In SAP ABAP sind Berechtigungsobjekte die stillen Wächter Ihres Systems und S_DBG ist der heimliche Star. Warum? Es steuert den Zugriff auf den ABAP-Debugger, Ihren „Backstage-Pass“ zu den inneren Abläufen des Systems. Mit Debugging-Rechten können Programme angehalten, Variablen eingesehen und die Ausführungslogik zur Laufzeit beeinflusst werden. Das ist nützlich, um Probleme im eigenen Code zu analysieren, kann aber gefährlich werden, wenn die Rechte in die falschen Hände geraten.

Deshalb ist S_DBG nicht nur ein technisches Kästchen auf der Berechtigungsliste, sondern ein Gatekeeper für die Sicherheit. In der heutigen compliance-getriebenen Welt kann die sorgfältige Verwaltung dieses kritischen Berechtigungsobjekts den Unterschied zwischen einem sicheren System und einem teuren Sicherheitsvorfall ausmachen.

Was ist S_DBG?

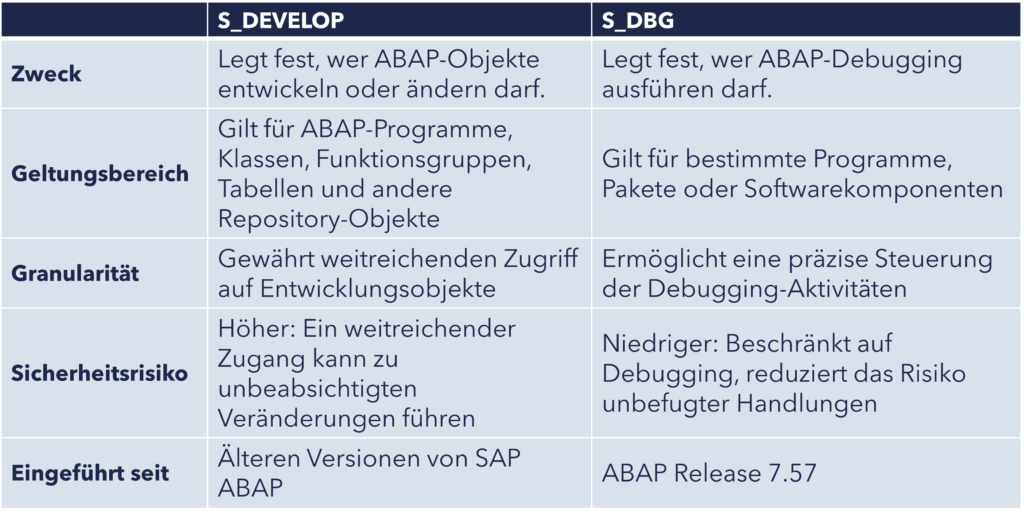

Mit dem ABAP Release 7.57 (2022) wurde das Berechtigungsobjekt S_DBG eingeführt, um eine fein granulare Kontrolle darüber zu ermöglichen, wer was unter welchen Bedingungen debuggen darf – eine Funktion, die sein Vorgänger S_DEVELOP nicht bot. Viele Jahre lang war S_DEVELOP die umfassende Lösung für Entwicklungs- und Debugging-Berechtigungen. Mit der zunehmenden Komplexität von SAP-Systemen und verschärften Sicherheitsanforderungen wurde ein spezialisierterer Ansatz notwendig.

S_DBG wurde entwickelt, um genau diesen Anforderungen gerecht zu werden. Während S_DEVELOP weiterhin ein breites Spektrum an Entwicklungs- und Änderungsaktivitäten steuert, gibt S_DBG Administratoren eher ein Skalpell statt eines Hammers. Es erlaubt ihnen, Debugging-Rechte präzise auf Softwarekomponenten, Pakete und spezifische Aktionen abzustimmen. Kurz gesagt: Es ist der Unterschied zwischen „Vollzugriff“ und „nur das, was wirklich benötigt wird.“

S_DEVELOP vs S_DBG

Auch wenn S_DEVELOP und S_DBG auf den ersten Blick ähnlich wirken, kann eine unbedachte Wahl stillschweigend den Zugang zu unbeabsichtigten Debugging-Rechten öffnen.

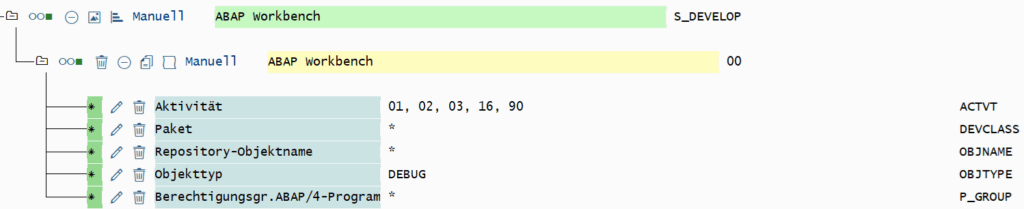

Berechtigungsfelder von S_DEVELOP

- DEBUG/01: Berechtigung zum Debuggen des SAP-Kernels (nur SAP-intern)

- DEBUG/02: Berechtigung zum Ändern im Debugger

- DEBUG/03: Normale Berechtigung zum Debuggen (Debugger starten, schrittweise Ausführung, Feldwerte anzeigen)

- DEBUG/16: Berechtigung zum Ausführen eines Debugger-Skripts, das in OBJNAME gespeichert sein muss. ACTVT 02 überschreibt diese Aktivität und autorisiert generell die Ausführung aller Debugger-Skripte.

- DEBUG/90: Berechtigung zum Debuggen von Remote-Anfragen (z. B. RFC oder HTTP) eines anderen Benutzers. Hier muss das Feld OBJNAME mit dem Benutzernamen und das Feld P_GROUP mit dem Mandanten gefüllt werden.

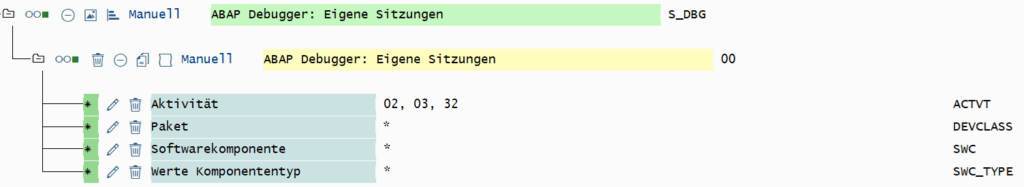

Berechtigungsfelder von S_DBG

Gleiche Berechtigungsfelder wie in S_DEVELOP:

- ACTVT:

- 02 (Ändern): Berechtigung zum Ändern von Variableninhalten und zum Springen zu einer beliebigen Anweisung

- 03 (Anzeigen): Berechtigung nur zum Debuggen (keine Änderungen zulässig)

- 32 (Sichern): Berechtigung zum Ausführen von Datenbankoperationen (COMMIT/ROLLBACK WORK)

- DEVCLASS: Spezifiziert die Entwicklungspakete

Neue Berechtigungsfelder, welche nur für S_DBG zur Verfügung stehen:

- SWC: Spezifiziert die Softwarekomponenten

- SWC_TYPE: Spezifiziert den Typ der Softwarekomponenten

Warum S_DBG verwenden?

Der ABAP-Debugger gehört zu den leistungsstärksten Werkzeugen im Repertoire eines SAP-Entwicklers. Er ermöglicht es, die Programmausführung, Variablen und die Logik in Echtzeit zu prüfen und zu beeinflussen. Diese Macht birgt jedoch auch Sicherheits- und Compliance-Risiken, wenn sie nicht angemessen kontrolliert wird. Genau hier bietet S_DBG die folgenden Vorteile:

Limitierungen von S_DBG

Während S_DBG einen wichtigen Fortschritt in der SAP-Berechtigungskontrolle darstellt, ist es wichtig, seine aktuellen Grenzen zu kennen. Mit der ABAP-Version 7.57 bietet S_DBG noch nicht alle Debugging-Funktionen, die S_DEVELOP bereitstellte:

- Remote-Debugging: Debugging-Anfragen, die von externen Systemen oder Remote-Funktionsaufrufen initiiert werden, werden nicht von S_DBG gesteuert.

- Ausführung von Debugger-Skripten: Benutzer können Debugger-Skripte weiterhin ausführen, ohne dass S_DBG Einschränkungen vorgibt, was ein Risiko darstellen kann, wenn es nicht überwacht wird.

- Kernel-Debugging: Tiefgreifendes Debugging innerhalb des SAP-Kernels fällt nicht in den Zuständigkeitsbereich von S_DBG und ist typischerweise nur für den internen SAP-Einsatz vorgesehen.

Fazit

S_DBG ermöglicht SAP-Administratoren, präzise Debugging-Kontrollen durchzusetzen, Risiken zu reduzieren und die Compliance in komplexen ABAP-Umgebungen zu verbessern. Die Implementierung und Verwaltung dieses Detaillierungsgrades erfordert jedoch mehr als nur technisches Know-how – sie verlangt strategische Übersicht und kontinuierliches Monitoring.

An dieser Stelle wird die smarterSec zum wertvollen Partner.

Durch die Kombination aus tiefgehender SAP-Expertise und gezielten Sicherheitslösungen bietet smarterSec umfassenden Einblick in Ihre SAP-Landschaft. Von der Optimierung der Rollenstruktur bis hin zum kontinuierlichen Monitoring über die smarterSec Security Platform (SSP) sorgen wir dafür, dass Ihre SAP-Systeme nicht nur sicher, sondern auch skalierbar und prüfungsbereit sind.

Quellen und weitere Blogs: